最近のソフトウェア業界で話題になったIntel製CPUの脆弱性(SpectreとMeltdown)ですが、あれはCPUが持つ「投機的実行」という機能の隙を突き、そこに「タイミング攻撃」という手法を組み合わせたものになっています。

投機的実行の問題については、ハードウェアの実装上の話なので、「ソフトじゃどうしようもできないよなぁ…」なんて思ったりしたのですが、「タイミング攻撃」についてはこれまで知らなかったこともあり、個人的には驚きでした。

ということで、今回は勉強の意味も込めてタイミング攻撃を手元で再現させてみることにします。

タイミング攻撃とは?

タイミング攻撃とは、その名の通りソフトウェアが実行されるタイミング(応答時間)を利用した攻撃です。

大抵の処理はその一連の中に分岐や繰り返しなどの制御を含んでいます。そして、入力から出力に至るまでにそれらの制御を通るか通らないかで、最終的な応答時間はわずかに変化することになります。

タイミング攻撃では、攻撃対象の処理の実装を分析して応答時間が変化する要因を見つけることで、入力とその応答時間から隠されたデータ(パスワードなど)の特定を試みます。

実際に試してみた

今回はタイミング攻撃の代表例としてパスワードの検証処理を試してみます。

検証用の処理

今回はタイミング攻撃の検証用に以下のような関数を実装しました。この処理は、入力された文字列を1文字づつ検証して、中に持つ正解パスワード(corgi-lab)と一致しているかを判定します。ちなみに正解なら0、それ以外は1を返します。

int check_password(char password[])

{

char master[] = "corgi-lab";

int i = 0;

for(i = 0; password[i] != 'int check_password(char password[])

{

char master[] = "corgi-lab";

int i = 0;

for(i = 0; password[i] != '\0'; i++) {

if(master[i] != password[i]) {

return 1;

}

}

if(master[i] != '\0') {

return 1;

}

return 0;

}

'; i++) {

if(master[i] != password[i]) {

return 1;

}

}

if(master[i] != 'int check_password(char password[])

{

char master[] = "corgi-lab";

int i = 0;

for(i = 0; password[i] != '\0'; i++) {

if(master[i] != password[i]) {

return 1;

}

}

if(master[i] != '\0') {

return 1;

}

return 0;

}

') {

return 1;

}

return 0;

}この処理の脆弱性

文字列の判定という機能面ではこの処理に問題はありませんが、判定にかかる時間の面では問題があります。

この処理は、入力文字列の先頭から1文字ずつチェックし、一致しない文字が出たら直ちに結果を返すような実装になっています。無駄な処理を回さないという意味では効率的ですが、先頭から一致している部分文字列が長ければ長いほど、forループの実行回数が増えて応答に時間がかかることになります。

つまり、入力文字列を少しづつ変えてその応答時間を見てあげれば、隠されたパスワードをあぶり出すことができてしまうのです(´・ω・`)

タイミング攻撃の実例

以下、さきほどの処理に対するタイミング攻撃のサンプルコードです。入力文字列の1文字目を’a’〜’z’まで変化させたうえで2000万回実行し、その応答時間を取得します。

#include <stdio.h>

#include <sys/time.h>

#define ITR_NUM 20000000

#define CHAR_NUM 26

int main(void)

{

int i,j;

struct timeval start, end, past;

char test[] = "aaaaaaaa";

long record[CHAR_NUM];

for(i = 0; i < CHAR_NUM; i++) {

gettimeofday(&start, NULL);

/* compare string many times */

for(j = 0; j < ITR_NUM; j++) {

check_password(test);

}

gettimeofday(&end, NULL);

timersub(&end, &start, &past);

record[i] = past.tv_usec;

test[0]++; /* next character */

}

for(i = 0; i < CHAR_NUM; i++) {

printf("%c:%ld\n", 'a' + i, record[i]);

}

return 0;

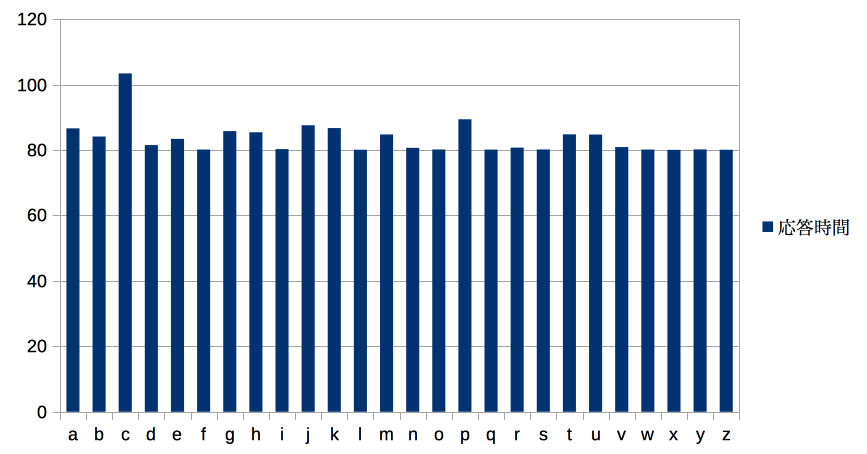

}このコードを実行したところ、入力の先頭文字によって応答時間が以下のように変化しました。グラフは横軸が先頭文字、縦軸が応答時間(ミリ秒)です。

先頭文字が’c’のときに突出して時間がかかっていることがわかります。これは、正解パスワードの1文字目が一致している分、多くループ処理が実行されているからです。同様に、2文字目以降も応答時間を見てあげることで類推することが可能です。

まとめ

今回はかなり極端な例での検証でしたが、タイミング攻撃により隠されたデータを類推することができました。

現実では、パスワードの検証は平文ではなくハッシュ値に変換された後の文字列を比較するなど、ちゃんとセキュリティ面を考慮した実装になっているため、そう簡単に今回のような攻撃ができるわけではありません。

しかし、機能的には正しく動いても用途と環境によっては、実装自体がセキュリティホールになり得ることは肝に銘じておかなければいけないなと感じました。

ちなみに当然のことですが、今回はあくまでも検証用のコードに対する実験です。実際の製品やサービスに対する攻撃は犯罪なので絶対にしないようにしてくださいm(_ _)m

ではではノシ